Da in Casinos so viel Geld im Umlauf ist, bilden diese Einrichtungen in puncto Sicherheit eine streng regulierte Welt für sich.

Einer der wichtigsten Aspekte der Casinosicherheit ist die physische Schlüsselkontrolle, da diese Schlüssel den Zugang zu allen sensiblen und hochgesicherten Bereichen ermöglichen, darunter Zählräume und Geldeinwurfstellen. Daher sind die Regeln und Vorschriften zur Schlüsselkontrolle von entscheidender Bedeutung für eine strenge Überwachung und die Minimierung von Verlusten und Betrug.

Casinos, die noch immer manuelle Protokolle zur Schlüsselverwaltung verwenden, sind einem ständigen Risiko ausgesetzt. Diese Methode ist anfällig für zahlreiche Unsicherheiten, wie beispielsweise unleserliche Unterschriften, beschädigte oder verlorene Register und zeitaufwändige Abschreibungsprozesse. Besonders ärgerlich ist der hohe Arbeitsaufwand für die Suche, Analyse und Untersuchung von Schlüsseln aus einer Vielzahl von Registern. Dies setzt die Schlüsselprüfung und -verfolgung enorm unter Druck, erschwert die genaue Schlüsselverfolgung und beeinträchtigt die Einhaltung von Vorschriften.

Bei der Auswahl einer Schlüsselkontroll- und -verwaltungslösung, die den Anforderungen des Casino-Umfelds gerecht wird, sind wichtige Aspekte zu berücksichtigen.

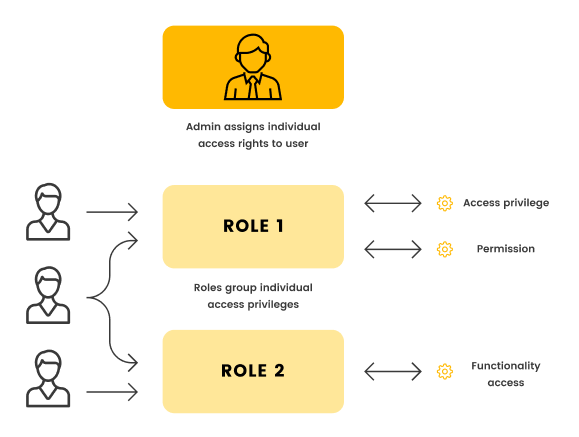

1. Benutzerberechtigungsrolle

Berechtigungsrollen gewähren Benutzern mit Rollenverwaltungsrechten administrative Berechtigungen für Systemmodule und Zugriff auf eingeschränkte Module. Daher ist es unerlässlich, die für das Casino relevanten Rollentypen im mittleren Berechtigungsbereich sowohl für Administratoren als auch für normale Benutzer anzupassen.

2. Zentralisierte Schlüsselverwaltung

Durch die zentrale Aufbewahrung einer großen Anzahl physischer Schlüssel in sicheren und robusten Schränken nach festgelegten Regeln wird das Schlüsselmanagement übersichtlicher und auf einen Blick sichtbar.

3. Schlüssel einzeln absperren

Die Schlüssel für Münzautomaten, Münzfachtüren, Münzschrankschlüssel, Kioskschlüssel, Schlüssel für den Inhalt von Geldempfänger-Münzbehältern und Schlüssel zur Entriegelung von Geldempfänger-Münzbehältern sind alle separat im Schlüsselkontrollsystem verriegelt.

4. Wichtige Berechtigungen sind konfigurierbar

Zugriffskontrolle ist eine der grundlegendsten Aufgaben des Schlüsselmanagements, und der Zugriff auf nicht autorisierte Schlüssel ist ein wichtiger, streng regulierter Bereich. In einem Casino sollten charakteristische Schlüssel oder Schlüsselgruppen konfigurierbar sein. Anstatt pauschal zu regeln, dass alle Schlüssel frei zugänglich sind, solange sie in einen verschlossenen Bereich gelangen, kann der Administrator Benutzer flexibel für einzelne, spezifische Schlüssel autorisieren und genau kontrollieren, wer Zugriff auf welche Schlüssel hat. Beispielsweise dürfen nur Mitarbeiter, die zum Einwerfen von Münzbehältern berechtigt sind, auf die Entnahmeschlüssel zugreifen. Diesen Mitarbeitern ist es untersagt, sowohl auf die Schlüssel für den Inhalt als auch auf die Entnahmeschlüssel der Münzbehälter zuzugreifen.

5. Wichtige Ausgangssperre

Physische Schlüssel müssen zum festgelegten Zeitpunkt benutzt und zurückgegeben werden. Im Casino erwarten wir von den Mitarbeitern stets, dass sie die in ihrem Besitz befindlichen Schlüssel bis zum Ende ihrer Schicht zurückgeben und verbieten die Entnahme von Schlüsseln außerhalb der Schichtzeiten, die üblicherweise mit den Schichtplänen der Mitarbeiter zusammenhängen, wodurch der Besitz von Schlüsseln außerhalb der festgelegten Zeiten ausgeschlossen wird.

6. Ereignis oder Erklärung

Bei Ereignissen wie Maschinenstörungen, Kundenreklamationen, Maschinenverlagerungen oder Wartungsarbeiten muss der Benutzer üblicherweise vor dem Abziehen der Schlüssel eine vordefinierte Notiz und einen handschriftlichen Kommentar mit einer Erläuterung der Situation hinzufügen. Gemäß den Vorschriften müssen Benutzer bei ungeplanten Besuchen eine detaillierte Beschreibung einschließlich des Grundes oder Zwecks des Besuchs angeben.

7. Fortschrittliche Identifikationstechnologien

Ein gut konzipiertes Schlüsselverwaltungssystem sollte über fortschrittlichere Identifikationstechnologien wie Biometrie/Retina-Scanning/Gesichtserkennung usw. verfügen (wenn möglich, PIN vermeiden).

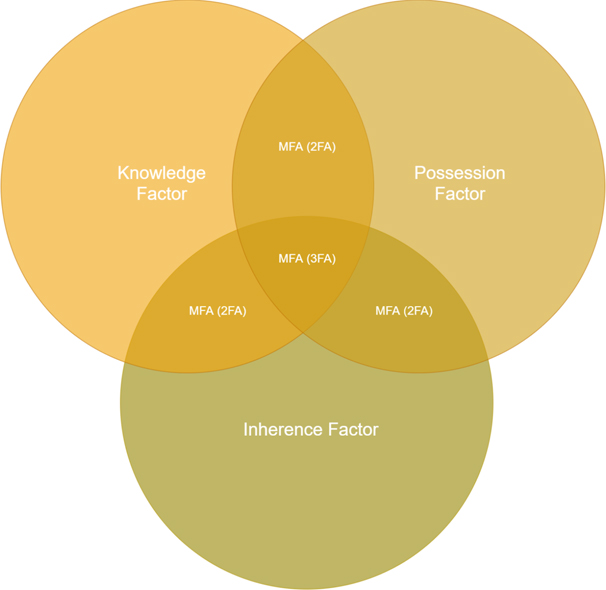

8. Mehrere Sicherheitsebenen

Bevor ein Benutzer auf einen Schlüssel im System zugreifen kann, muss er mindestens zwei Sicherheitsebenen durchlaufen. Biometrische Identifizierung, eine PIN oder das Scannen einer ID-Karte reichen allein nicht aus. Die Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitsmethode, die von Benutzern mindestens zwei Authentifizierungsfaktoren (z. B. Anmeldedaten) verlangt, um ihre Identität zu bestätigen und Zugang zu einer Einrichtung zu erhalten.

Die Multi-Faktor-Authentifizierung (MFA) dient dazu, unbefugten Zutritt zu einem Gebäude zu verhindern, indem dem Zugangskontrollprozess eine zusätzliche Authentifizierungsebene hinzugefügt wird. MFA ermöglicht es Unternehmen, ihre sensibelsten Informationen und Netzwerke zu überwachen und zu schützen. Eine gute MFA-Strategie zielt darauf ab, ein Gleichgewicht zwischen Benutzerfreundlichkeit und erhöhter Sicherheit am Arbeitsplatz herzustellen.

Die Multi-Faktor-Authentifizierung (MFA) verwendet zwei oder mehr separate Authentifizierungsformen, darunter:

- Wissensfaktoren. Was der Benutzer weiß (Passwort und Passwort).

- Besitzfaktoren. Was der Benutzer besitzt (Zugangskarte, Passwort und Mobilgerät)

- Inhärenzfaktoren. Was ist der Benutzer (Biometrie)?

Die Multi-Faktor-Authentifizierung (MFA) bietet dem Zugriffssystem zahlreiche Vorteile, darunter erhöhte Sicherheit und die Einhaltung von Compliance-Standards. Jeder Benutzer sollte mindestens zwei Sicherheitsebenen durchlaufen, bevor er auf einen Schlüssel zugreifen kann.

9. Zwei-Mann-Regel oder Drei-Mann-Regel

Bei bestimmten, besonders sensiblen Schlüsseln oder Schlüsselsätzen können die Sicherheitsbestimmungen die Unterschriften von zwei oder drei Personen erfordern, jeweils einer aus drei verschiedenen Abteilungen, typischerweise einem Mitarbeiter des Schlüsseldienstes, einem Kassierer und einem Sicherheitsmitarbeiter. Die Schranktür darf sich erst öffnen, nachdem das System überprüft hat, ob der Benutzer die Berechtigung für den angeforderten Schlüssel besitzt.

Gemäß den Spielbestimmungen ist für die physische Verwahrung der Schlüssel, einschließlich der Duplikate, für den Zugang zu den Münzeinwurfbehältern der Spielautomaten die Anwesenheit von zwei Mitarbeitern erforderlich, von denen einer nicht der Spielautomatenabteilung angehört. Die physische Verwahrung der Schlüssel, einschließlich der Duplikate, für den Zugang zu den Geldscheinannahmebehältern erfordert die Anwesenheit von Mitarbeitern aus drei verschiedenen Abteilungen. Darüber hinaus müssen mindestens drei Mitglieder des Zählteams anwesend sein, wenn die Schlüssel für den Geldscheinannahmebehälter, den Münzzählraum und andere Zählbehälter ausgegeben werden, und mindestens drei Mitglieder des Zählteams müssen die Schlüssel bis zu ihrer Rückgabe begleiten.

10. Wichtigster Bericht

Die Glücksspielbestimmungen schreiben regelmäßige, unterschiedliche Prüfungen vor, um die vollständige Einhaltung der Vorschriften durch das Casino sicherzustellen. Beispielsweise verlangt die Nevada Gaming Commission, dass beim Ein- und Auschecken der Schlüssel für die Spieltische separate Berichte geführt werden, die Datum, Uhrzeit, Spieltischnummer, Zugriffsgrund sowie Unterschrift oder elektronische Signatur enthalten.

Eine „elektronische Signatur“ umfasst eine individuelle Mitarbeiter-PIN oder -Karte bzw. eine biometrische Identifizierung, die über ein computergestütztes Schlüsselverwaltungssystem validiert und gespeichert wird. Das Schlüsselverwaltungssystem sollte über eine maßgeschneiderte Software verfügen, mit der der Benutzer all diese und viele weitere Berichtstypen erstellen kann. Ein leistungsfähiges Berichtssystem unterstützt das Unternehmen maßgeblich dabei, Prozesse zu verfolgen und zu verbessern, die Integrität der Mitarbeiter zu gewährleisten und Sicherheitsrisiken zu minimieren.

11. Benachrichtigungs-E-Mails

Eine Benachrichtigungsfunktion per E-Mail und SMS für Schlüsselverwaltungssysteme informiert die Geschäftsleitung zeitnah über alle im System vorprogrammierten Aktionen. Schlüsselverwaltungssysteme mit dieser Funktion können E-Mails an bestimmte Empfänger senden. Der Versand erfolgt sicher über einen externen oder webbasierten E-Mail-Dienst. Die Zeitstempel sind sekundengenau, und die E-Mails werden schnell an den Server übermittelt und somit umgehend zugestellt. Dies ermöglicht präzise Informationen, auf die effektiver und schneller reagiert werden kann. Beispielsweise kann ein Schlüssel für eine Kasse so programmiert werden, dass die Geschäftsleitung benachrichtigt wird, sobald dieser Schlüssel entnommen wird. Auch Personen, die das Gebäude verlassen wollen, ohne einen Schlüssel in den Schlüsselschrank zurückzulegen, können mit ihrer Zugangskarte am Verlassen gehindert werden, was eine Benachrichtigung des Sicherheitspersonals auslöst.

12. Bequemlichkeit

Für autorisierte Benutzer ist der schnelle Zugriff auf bestimmte Schlüssel oder Schlüsselsätze von Vorteil. Dank der Sofortfreigabe geben Benutzer einfach ihre Zugangsdaten ein, und das System erkennt, ob sie bereits über den gewünschten Schlüssel verfügen. Die Schlüsselrückgabe erfolgt genauso schnell und einfach. Dies spart Zeit, reduziert den Schulungsaufwand und vermeidet Sprachbarrieren.

13. Erweiterbar

Es sollte außerdem modular und skalierbar sein, sodass sich die Anzahl der Tasten und der Funktionsumfang mit den Veränderungen des Unternehmens ändern und erweitern können.

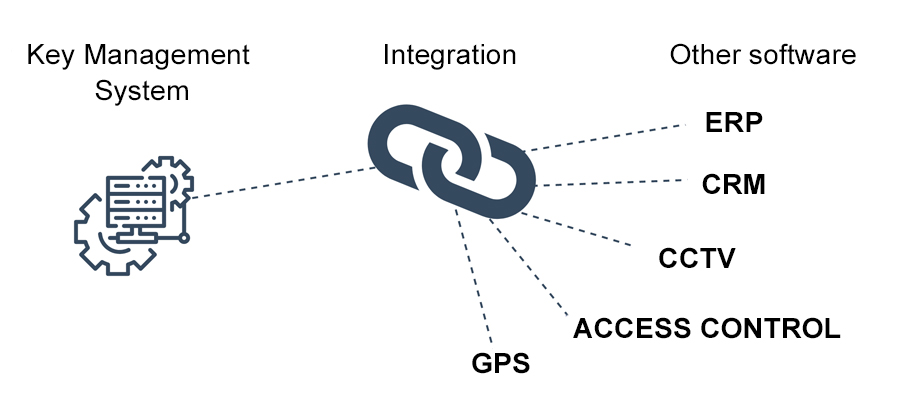

14. Fähigkeit zur Integration in bestehende Systeme

Integrierte Systeme ermöglichen es Ihrem Team, mit nur einer Anwendung zu arbeiten und so den Wechsel zwischen Anwendungen zu reduzieren – für höhere Produktivität. Durch den nahtlosen Datenfluss zwischen den Systemen wird eine zentrale Datenquelle geschaffen. Insbesondere die Einrichtung von Benutzern und Zugriffsrechten gestaltet sich schnell und einfach, wenn die Systeme in bestehende Datenbanken integriert sind. Die Systemintegration senkt die Kosten, spart Zeit, die Sie in andere wichtige Bereiche Ihres Unternehmens reinvestieren können.

15. Einfache Bedienung

Schließlich sollte es einfach zu bedienen sein, da Schulungszeiten kostspielig sein können und viele verschiedene Mitarbeiter Zugriff auf das System haben müssen.

Durch die Berücksichtigung dieser Faktoren kann ein Casino sein Schlüsselkontrollsystem sinnvoll verwalten.

Veröffentlichungsdatum: 19. Juni 2023